Aprire porte sul router e chiuderle quando non più necessario

di Michele Nasi, 18 feb 2014

Il router è quel dispositivo che si occupa di instradare i

pacchetti dati fra reti diverse. È uno strumento che rende interoperabili più

reti a livello di indirizzamento consentendo l'accesso ai sistemi

collegati.

I router costituiscono la spina dorsale della rete Internet

perché, grazie alle informazioni contenute in apposite tabelle (dette tabelle

di instradamento), memorizzate al loro interno, fanno in modo che i dati in

arrivo vengano smistati verso le destinazioni corrette.

I router possono essere pensati come dispositivi “intelligenti” (operano al

livello 3 della famosa pila ISO/OSI ossia al livello di rete), capaci di

interconnettere, ad esempio, reti LAN utilizzando tecnologie

differenti.

Oltre ai router di fascia più alta utilizzati dai vari

provider per la rete di trasporto, è oggi comune l'impiego di apparati (sia in

ambito aziendale che domestico) che svolgono il lavoro di uno switch

(instradano i pacchetti a livello locale attraverso indirizzi IP privati) ma che

spesso integrano anche funzionalità di modem costituendo l'interfaccia

fra la LAN e la rete Internet.

Nel

nostro articolo Configurare router: guida per tutti i modelli ed i provider

Internet, che suggeriamo di rileggere, abbiamo spiegato come

configurare un router che integri anche le funzionalità di

modem.

Nell'articolo ci siamo soffermati anche sul firewall

integrato, sulle modalità per la condivisione dei dati in rete

locale e sull'eventuale apertura ed inoltro delle

porte.

Un

router-modem ADSL (che integra quindi anche le funzionalità di modem) dispone di

una porta "ADSL" alla quale deve essere connesso un normale cavo telefonico

"plug" RJ-11. Sia sui modem-router che sui router sprovvisti della funzionalità

di modem è poi presente una porta WAN.

A tale porta potrà essere connesso,

mediante un cavo RJ-45 ("Ethernet"), un dispositivo che permetta di stabilire il

collegamento con il provider fornitore del servizio di accesso ad Internet. In

questo caso l'IP privato del router dovrà essere scelto in modo tale che ricada

nella stessa classe di IP locali usata dall'altro device.

Una volta

che il router è configurato ed è possibile accedere alla rete Internet (nei

nostri articoli Configurare router: guida per tutti i modelli ed i provider

Internet e Connessione Internet lenta: come diagnosticare e risolvere il

problema abbiamo presentato alcuni strumenti per effettuare le verifiche del

caso), suggeriamo di verificare in che modo i sistemi collegati alla

rete Internet, esternamente alla propria struttura aziendale o domestica

"vedono" il proprio router.

Lo spunto per la stesura di

quest'articolo ci è stato offerto dalla scoperta del malware "TheMoon"

che bersaglia i router a marchio Linksys, brand di

proprietà di Belkin: Il malware The Moon bersaglia i router

Linksys.

Periodicamente, però, si rincorrono notizie di attacchi rivolti

a talune tipologie di router (vedere i tanti nostri

articoli sull'argomento).

Il router ha il compito di separare i sistemi connessi sulle porte LAN ed

attraverso l'eventuale interfaccia Wi-Fi dalla rete WAN

(Internet).

Il router, una volta connesso alla rete del provider

Internet, riceverà un indirizzo IP dal fornitore d'accesso e fungerà da punto di

riferimento per tutti i sistemi della rete locale (LAN) che vogliono affacciarsi

sulla rete Internet.

La separazione tra interfacce LAN/wireless e rete WAN

avviene anche per ovvi motivi di sicurezza: il router, dotato di

funzionalità firewall, blocca per impostazione predefinita tutti i

tentativi di connessione provenienti dalla rete Internet mentre consente, senza

limitazioni, il transito dell'intero traffico in uscita.

Tutti i

computer della LAN, quindi, saranno liberi di accedere ad Internet e connettersi

senza restrizioni ai server remoti ma nessun utente remoto potrà - almeno nelle

configurazioni di default - connettersi ad uno qualunque dei sistemi connessi in

LAN (protezione firewall).

Abbiamo scritto "almeno nelle

configurazioni di default" perché l'amministratore di rete o comunque

l'utente che gestisce il router è libero di stabilire se consentire

l'accesso alle risorse della LAN oppure ad alcune impostazioni del dispositivo

agli utenti remoti.

È quindi importante, anche per scongiurare

attacchi come quello descritto nell'articolo Il malware The Moon bersaglia i router Linksys, verificare in

che modo il router si presenta "agli occhi" di un sistema o di un utente

remoto.

Il primo consiglio è quello di verificare che sul router si

attivo il cosiddetto stateful inspection firewall (spesso indicato come

SPI firewall ovvero stateful packet inspection

firewall). L'abilitazione dello SPI firewall permette di rendere il router

"invisibile" sulla rete Internet o meno consente di evitare l'invio di

risposte alle richieste ICMP.

Cosa significa? Si provi a visitare la

home page di DNSStuff

oppure questa pagina. Si

dovrebbe immediatamente leggere l'indirizzo IP (statico o dinamico) assegnatoci

dal provider Internet (vedere anche Scoprire dove si trova una persona a partire dall'indirizzo

IP).

Aprendo il prompt dei comandi quindi digitando ping seguito da tale IP, si dovrebbe ottenere

una serie di risposte.

Digitando lo stesso comando da una macchina

remota non connessa quindi alla medesima rete locale, nel caso in cui

lo SPI firewall risultasse correttamente attivato si dovrebbe ricevere sempre

una richiesta scaduta.

In questo modo, con lo SPI firewall abilitato,

per un utente remoto si sarà praticamente "inesistenti" sulla rete

Internet.

Lo SPI firewall è attivabile accedendo al pannello di

amministrazione del router digitando, nella barra degli indirizzi del browser,

l'IP locale del router quindi nome utente e password necessari per la sua

amministrazione (nell'articolo Configurare router: guida per tutti i modelli ed i provider

Internet le indicazioni per l'accesso al pannello di configurazione dei

principali router disponibili sul mercato).

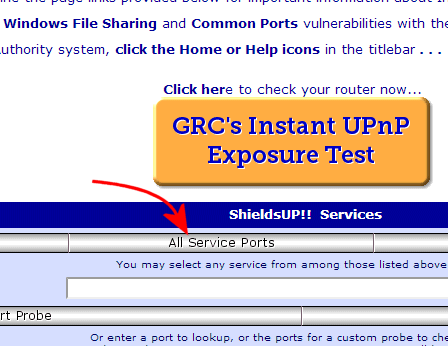

A questo punto, uno dei

principali consigli è quello di collegarsi con la pagina test di GRC

Shields up.

Qui bisognerà fare clic sul pulsante Proceed

quindi su All service ports.

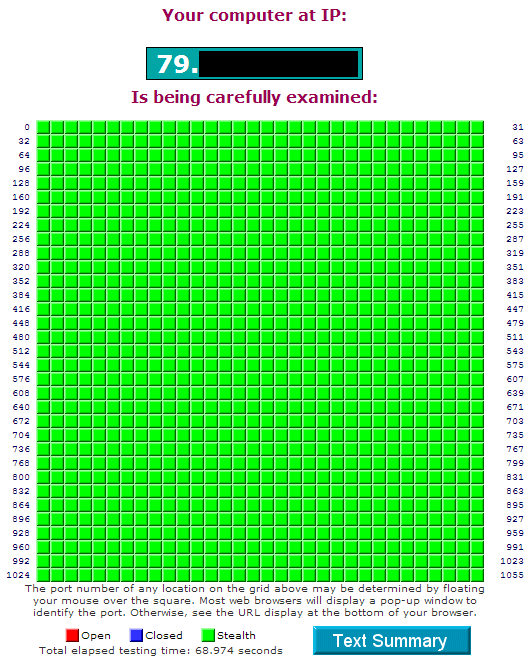

Il servizio Shields up effettuerà così una verifica

sulle prime 1056 porte TCP sul router.

Le porte "invisibili" sono evidenziate con il colore verde, in

rosso quelle "aperte" (quindi raggiungibili da remoto), in blu quelle visibili

anche se chiuse.

Le porte di comunicazione sono come dei punti di accesso attraverso i quali viene stabilita una connessione in entrata od in uscita con ciascun sistema. Una connessione di rete è effettuabile utilizzando una delle 65.535 porte disponibili: alle prime 1.024 porte ("well known ports") sono associati specifici servizi previsti dalla IANA (Internet Assigned Numbers Authority). Per convenzione, quindi, le porte 20 e 21 sono utilizzate ad esempio dal protocollo FTP per il trasferimento di file; la 25 dal protocollo SMTP; la 80 da HTTP; la 110 da POP3; la 443 da HTTPS e così via (un elenco completo è disponibile a questo indirizzo).

Diversamente da ciò che alcuni credono, non esiste una pericolosità intrinseca nell'utilizzo di porte specifiche.

Il router può infatti effettuare l'inoltro dei pacchetti dati in arrivo su di una determinata porta (precedentemente aperta) verso un sistema sul quale vi siano componenti server in ascolto ovvero in grado di rispondere alle richieste di connessione provenienti dall'esterno.

Se, ad esempio, si configura un server web in una macchina collegata in rete locale attraverso il router questa, di default, accetterà le connessioni in ingresso sulla porta 80.

Le richieste di connessione che tale macchina accetterà (a meno dell'utilizzo di particolari restrizioni sul router), saranno però solo ed esclusivamente quelle provenienti dai sistemi ugualmente collegati alla medesima LAN.

Di default, la porta 80 sul router è chiusa in ingresso. Ciò significa che di norma non si potranno accettare connessioni in ingresso dirette su tale porta così come su tutte le altre 65.534.

Affinché un utente remoto sia in grado di collegarsi al server web installato su uno dei sistemi connessi in LAN, bisognerà aprire la porta corrispondente sul router e richiedere l'inoltreo dei dati in arrivo.

Le porte di comunicazione sono come dei punti di accesso attraverso i quali viene stabilita una connessione in entrata od in uscita con ciascun sistema. Una connessione di rete è effettuabile utilizzando una delle 65.535 porte disponibili: alle prime 1.024 porte ("well known ports") sono associati specifici servizi previsti dalla IANA (Internet Assigned Numbers Authority). Per convenzione, quindi, le porte 20 e 21 sono utilizzate ad esempio dal protocollo FTP per il trasferimento di file; la 25 dal protocollo SMTP; la 80 da HTTP; la 110 da POP3; la 443 da HTTPS e così via (un elenco completo è disponibile a questo indirizzo).

Diversamente da ciò che alcuni credono, non esiste una pericolosità intrinseca nell'utilizzo di porte specifiche.

Il router può infatti effettuare l'inoltro dei pacchetti dati in arrivo su di una determinata porta (precedentemente aperta) verso un sistema sul quale vi siano componenti server in ascolto ovvero in grado di rispondere alle richieste di connessione provenienti dall'esterno.

Se, ad esempio, si configura un server web in una macchina collegata in rete locale attraverso il router questa, di default, accetterà le connessioni in ingresso sulla porta 80.

Le richieste di connessione che tale macchina accetterà (a meno dell'utilizzo di particolari restrizioni sul router), saranno però solo ed esclusivamente quelle provenienti dai sistemi ugualmente collegati alla medesima LAN.

Di default, la porta 80 sul router è chiusa in ingresso. Ciò significa che di norma non si potranno accettare connessioni in ingresso dirette su tale porta così come su tutte le altre 65.534.

Affinché un utente remoto sia in grado di collegarsi al server web installato su uno dei sistemi connessi in LAN, bisognerà aprire la porta corrispondente sul router e richiedere l'inoltreo dei dati in arrivo.

Apertura

delle porte sul router e abilitazione del "port forwarding" (inoltro

porte)

Allorquando si avesse la necessità di eseguire, su uno

dei sistemi collegati in rete locale, un software con funzionalità server (sia

esso un server web, un server di posta, un server ftp, un programma di file

sharing,...), affinché il sistema appaia accessibile da remoto, è indispensabile

provvedere ad attivare il "port forwarding" sul router.

Come

abbiamo spiegato in precedenza, infatti, il router – per impostazione

predefinita – provvedere a bloccare i tentativi di connessione verso i sistemi

connessioni in LAN che provengano dall'esterno: qualunque richiesta di

connessione in arriva da un sistema remoto, sia essa legittima oppure “maligna”

(posta in essere da aggressori, worm o malware in generale), cade

automaticamente nel vuoto.

Se su uno o più sistemi connessi alla

rete locale sono stati installati software che debbono offrire funzionalità

server (sistemi client remoti che conoscano l'indirizzo IP assegnato al router

debbono poter accedervi), è indispensabile che il router sia manualmente

configurato in modo tale da effettuare il cosiddetto “port

forwarding”.

L'attivazione dell'inoltro del traffico in arrivo su

determinate porte di comunicazione è possibile dal pannello di amministrazione

del router (sezione Single port forwarding o Port range

forwarding).

Bisognerà ovviamente indicare qual è la porta

interessata e verso quale sistema connesso in LAN dev'essere inoltrato il

traffico in arrivo.

Supponendo di aver attivato un server web sul sistema avente IP

192.168.1.5 (da qui la necessità, talvolta, di impostare IP statici all'interno

della rete locale...), nella sezione Single port forwarding del router

sarà sufficiente specificare tale indirizzo locale ed indicare la porta TCP 80

abilitando (Enable) poi la regola appena impostata.

Lo stesso procedimento va applicato nel caso in cui si desideri effettuare l'inoltro dei pacchetti dati su altre porte (TCP od UDP) utilizzate da applicazioni con funzionalità server.

Lo stesso procedimento va applicato nel caso in cui si desideri effettuare l'inoltro dei pacchetti dati su altre porte (TCP od UDP) utilizzate da applicazioni con funzionalità server.

Di norma, quindi, nella configurazione di

default del router, test come quello di GRC oppure quello di YouGetSignal, dovrebbero indicare che tutte le porte

sono invisibili ed irraggiungibili da remoto.

Se ciò non accadesse,

è bene verificare la configurazione del router accertandosi che sul

dispositivo non sia stata abilitata l'amministrazione

remota.

Gran parte dei malware o dei codici exploit pensati per

aggredire determinati modelli di router generalmente (a meno della presenza di

vulnerabilità più gravi) non sono in grado di sferrare attacchi "vincenti" nel

momento in cui l'amministrazione remota sia disattivata o comunque allorquando

il router non esponga in Rete delle porte.

In particolare, è bene verificare

che il router non offra alcuna risposta sulle porte 80, 8080 e 443.

Nel caso

in cui ciò dovesse accadere (è facile verificarlo dai test di GRC e

YouGetSignal), nel caso in cui lato amministrazione del router fosse tutto a

posto, si dovrà probabilmente installare una versione più aggiornata del

firmware cercando informazioni sul sito web del produttore.

Di

solito sarebbe preferibile sostituire i router che non sono più supportati dai

rispettivi produttori e che hanno ormai raggiunto il "fine vita". Un router di

più recente fattura consentirà anche di creare reti Wi-Fi più

sicure (vedere Craccare reti WiFi: accedere alle reti WiFi

protette).

È bene sottolineare che i servizi come Shields up di GRC e

YouGetSignal non indicheranno come aperte o comunque come raggiungibili quelle

porte per le quali sono sia attivo ed in esecuzione un componente server. Dovrà

insomma essere in esecuzione un software server in ascolto sulla porta

specificata affinché la stessa sia riportata come "aperta". Non basta che sul

router sia attivo il semplice inoltro della porta corrispondente.

Nessun commento:

Posta un commento